Attention aux faux messages de la gendarmerie concernant le streaming

Mardi dernier, un internaute bordelais de 29 ans a eu la mauvaise surprise de voir apparaÓtre une page sur son écran l’informant qu’il était en infraction suite à un téléchargement illégal.

La page portait les indications « Gendarmerie nationale » et le sigle « RF » et prévenait que l’ordinateur était bloqué pour « violation de la loi ».

Le message prévoyait toutefois la possibilité d’un paiement de 200 euros par « Ukash » pour faire cesser l’infraction et les poursuites.

Ce systéme permet de payer en ligne en échangeant, chez le buraliste par exemple, des piéces et billets contre un coupon, comme une carte prépayée, cela évite d’utiliser sa carte bancaire sur le net.

Muni du bon Ukash, l’utilisateur n’a plus qu’à taper, sur la page de paiement le code du bon à 19 chiffres et le montant.

Ce qu’a fait le Bordelais qui se sentait effectivement coupable de téléchargement illégal et qui voulait récupérer l’usage de son ordinateur, l’argent a bien été encaissé, mais son appareil est toujours en rade.

Il s’agissait évidemment d’une arnaque.

Depuis, les policiers de la brigades des affaires économiques et financiéres de la s?reté départementale ont reçu plusieurs témoignages similaires.

Plusieurs faits de ce type ont été constatés au niveau national dont deux sur le département du Tarn

Ils appellent à la vigilance, d’autant plus que

l’Hadopi

ne sanctionne (pour le moment en tous cas) que le téléchargement illégal et non le streaming…

Même s’ils constatent une infraction, policiers et gendarmes ne demandent pas d’argent, encore moins par internet, c’est la justice qui tranche sur le montant d’une éventuelle amende.

Quelques conseils:

1 – Ne cliquez sur aucun lien hypertexte sur le site de « streaming »

2 – Ne versez pas cette somme

3 – Si vous avez malheureusement payé cette somme, prenez contact avec la brigade de gendarmerie territorialement compétente.

old.secunews.org

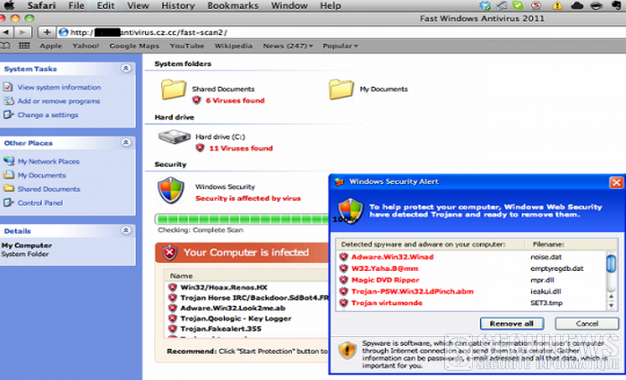

: Conseille à tous les utilisateurs de s’assurer qu’ils disposent sur leur ordinateur d’un antivirus configuré pour se mettre à jour automatiquement et fréquemment, des derniers correctifs de sécurité diffusés,d’un logiciel pare-feu,éviter le plus possible les sites Web inconnus ou peu recommandables et de vous méfiez des mails reçus de provenance inconnue afin d’empêcher que vos PC ne deviennent un élément d’un réseau de zombie (

botnet

)