Fantom le ransomware qui se fait passer pour Windows Update

Nous vous conseillons souvent de mettre à jour votre système d’exploitation et votre logiciel régulièrement, les vulnérabilités, bien que corrigées à temps, peuvent être infectées par un ‘malware‘.

Eh bien, il s’avère qu’un ‘ransomware‘ nommé ‘Fantom’ profite de l’idée même de ces mises à jour.

D’un point de vue technique, le ransomware ‘Fantom’ est quasiment identique à ses semblables.

Il est basé sur le code de ransomware de l’open source ‘EDA2’, qui a été développé par ‘Utku Sen’ dans le cadre d’une expérience ratée.

Il fait partie en réalité des nombreux ransomwares à chiffrement basés sur EDA2, mais dans sa tentative de camoufler son activité, Fantom va un peu plus loin.

Nous ne connaissons pas encore les méthodes de distribution de Fantom.

Après s’être infiltré sur un ordinateur, il commence sa routine habituelle de ransomware:

[quote]Il crée une clé de chiffrement, la chiffre, et l’enregistre sur un serveur de commande et contrôle afin de l’utiliser ultérieurement.

Ensuite, le cheval de Troie analyse l’ordinateur, à la recherche de fichiers qu’il pourrait chiffrer (plus de 350, y compris des formats populaires de documents Office, des audio et images).

.001, .1cd, .3d, .3d4, .3df8, .3fr, .3g2, .3gp, .3gp2, .3mm, .7z, .aac, .abk, .abw, .ac3, .accdb, .ace, .act, .ade, .adi, .adpb, .adr, .adt, .ai, .aim, .aip, .ais, .amf, .amr, .amu, .amx, .amxx, .ans, .ap, .ape, .api, .apk, .arc, .arch00, .ari, .arj, .aro, .arr, .arw, .asa, .asc, .ascx, .ase, .asf, .ashx, .asmx, .asp, .aspx, .asr, .asset, .avi, .avs, .bak, .bar, .bay, .bc6, .bc7, .bck, .bdp, .bdr, .bib, .bic, .big, .bik, .bkf, .bkp, .blob, .blp, .bmc, .bmf, .bml, .bmp, .boc, .bp2, .bp3, .bpl, .bsa, .bsp, .cag, .cam, .cap, .car, .cas, .cbr, .cbz, .cc, .ccd, .cch, .cd, .cdr, .cer, .cfg, .cfr, .cgf, .chk, .clr, .cms, .cod, .col, .cp, .cpp, .cr2, .crd, .crt, .crw, .cs, .csi, .cso, .css, .csv, .ctt, .cty, .cwf, .d3dbsp, .dal, .dap, .das, .dayzprofile, .dazip, .db0, .dbb, .dbf, .dbfv, .dbx, .dcp, .dcr, .dcu, .ddc, .ddcx, .dem, .der, .desc, .dev, .dex, .dic, .dif, .dii, .dir, .disk, .divx, .diz, .djvu, .dmg, .dmp, .dng, .dob, .doc, .docm, .docx, .dot, .dotm, .dotx, .dox, .dpk, .dpl, .dpr, .dsk, .dsp, .dvd, .dvi, .dvx, .dwg, .dxe, .dxf, .dxg, .elf, .epk, .eps, .eql, .erf, .err, .esm, .euc, .evo, .ex, .exif , .f90, .faq, .fcd, .fdr, .fds, .ff, .fla, .flac, .flp, .flv, .for, .forge, .fos, .fpk, .fpp, .fsh, .gam, .gdb, .gho, .gif, .grf, .gthr, .gz, .gzig, .gzip, .h3m, .h4r, .hkdb, .hkx, .hplg, .htm, .html, .hvpl, .ibank, .icxs, .idx, .ifo, .img, .indd, .ink, .ipa, .isu, .isz, .itdb, .itl, .itm, .iwd, .iwi, .jar, .jav, .java, .jc, .jfif, .jgz, .jif, .jiff, .jpc, .jpe, .jpeg, .jpf, .jpg, .jpw, .js, .json, .kdb, .kdc, .kf, .kmz, .kwd, .kwm, .layout, .lbf, .lbi, .lcd, .lcf, .ldb, .lgp, .litemod, .log, .lp2, .lrf, .ltm, .ltr, .ltx, .lvl, .m2, .m2v, .m3u, .m4a, .mag, .man, .map, .max, .mbox, .mbx, .mcd, .mcgame, .mcmeta, .md, .md3, .mdb, .mdbackup, .mddata, .mdf, .mdl, .mdn, .mds, .mef, .menu, .mic, .mip, .mkv, .mlx, .mod, .mov, .moz, .mp3, .mp4, .mpeg, .mpg, .mpqge, .mrw, .mrwref, .msg, .msp, .mxp, .nav, .ncd, .ncf, .nds, .nef, .nfo, .now, .nrg, .nri, .nrw, .ntl, .odb, .odc, .odf, .odi, .odm, .odp, .ods, .odt, .odtb .oft, .oga, .ogg, .opf, .orf, .owl, .oxt, .p12, .p7b, .p7c, .pab, .pak, .pbf, .pbp, .pbs, .pcv, .pdd, .pdf, .pef, .pem, .pfx, .php, .pkb, .pkh, .pkpass, .pl, .plc, .pli, .pm, .png, .pot, .potm, .potx, .ppd, .ppf, .pps, .ppsm, .ppsx, .ppt, .pptm, .pptx, .prc, .prt, .psa, .psd, .psk, .pst, .ptx, .puz, .pwf, .pwi, .pwm, .pxp, .py, .qbb, .qdf, .qel, .qic, .qif, .qpx, .qtq, .qtr, .r3d, .ra, .raf, .rar, .raw, .rb, .re4, .res, .rev, .rgn, .rgss3a, .rim, .rng, .rofl, .rrt, .rsrc, .rsw, .rte, .rtf, .rts, .rtx, .rum, .run, .rv, .rw2, .rwl, .sad, .saf, .sav, .sb, .sc2save, .scm, .scn, .scx, .sdb, .sdc, .sdn, .sds, .sdt, .sen, .sfs, .sfx, .sh, .shar, .shr, .shw, .sid, .sidd, .sidn, .sie, .sis, .slm, .sln, .slt, .snp, .snx, .so, .spr, .sql, .sqx, .sr2, .srf, .srt, .srw, .ssa, .std, .stt, .stx, .sud, .sum, .svg, .svi, .svr, .swd, .swf, .syncdb, .t12, .t13, .tar, .tax, .tax2015, .tax2016, .tbz2, .tch, .tcx, .text, .tg, .thmx, .tif, .tlz, .tor, .tpu, .tpx, .trp, .tu, .tur, .txd, .txf, .txt, .uax, .udf, .umx, .unity3d, .unr, .unx, .uop, .upk, .upoi, .url, .usa, .usx, .ut2, .ut3, .utc, .utx, .uvx, .uxx, .val, .vc, .vcd, .vdf, .vdo, .ver, .vfs0, .vhd, .vmf, .vmt, .vob, .vpk, .vpp_pc, .vsi, .vtf, .w3g, .w3x, .wad, .war, .wav, .wave, .waw, .wb2, .wbk, .wdgt, .wks, .wm, .wma, .wmd, .wmdb, .wmmp, .wmo, .wmv, .wmx, .wotreplay, .wow, .wpd, .wpk, .wpl, .wps, .wsh, .wtd, .wtf, .wvx, .x3f, .xf, .xl, .xla, .xlam, .xlc, .xlk, .xll, .xlm, .xlr, .xls, .xlsb, .xlsm, .xlsx, .xltx, .xlv, .xlwx, .xml, .xpi, .xpt, .xvid, .xwd, .xxx, .yab, .yps, .z02, .z04, .zap, .zip, .zipx, .zoo, .ztmp

Il utilise la clé en question pour les chiffrer et ajoute l’extension .fantom aux noms des fichiers.[/quote]

En dépit de tous ces procédés déployés en arrière-plan, la partie la plus intéressante se produit sous les yeux de la victime.

Avant d’aborder cette partie, il est important de noter que ce ransomware exécutable se fait passer pour une mise à jour critique de Windows Update.

Et lorsque le malware se met au travail, il n’exécute non pas un, mais deux programmes:

[quote]- Le chiffrement lui-même

– Un petit programme d’apparence inoffensive nommé WindowsUpdate.exe.

Ce dernier est utilisé dans le but de contrefaire un véritable écran de Windows Update (un écran bleu vous informant que Windows est en cours d’actualisation).

Tandis que Fantom chiffre les fichiers des utilisateurs, le message sur l’écran affiche que ‘la mise à jour (en réalité, le chiffrement) progresse’.[/quote]

Ce piège est conçu pour distraire l’attention des victimes, de façon à ce qu’elles ne se rendent pas compte qu’il y a une activité suspecte sur leurs ordinateurs.

Le faux Windows Update s’exécute en mode plein écran, et bloque visuellement l’accès à d’autres programmes.

[quote]Si les utilisateurs commencent à se méfier, ils peuvent réduire le faux écran en appuyant sur Ctrl+F4, mais malheureusement cela n’empêchera pas à Fantom de chiffrer leurs fichiers.[/quote]

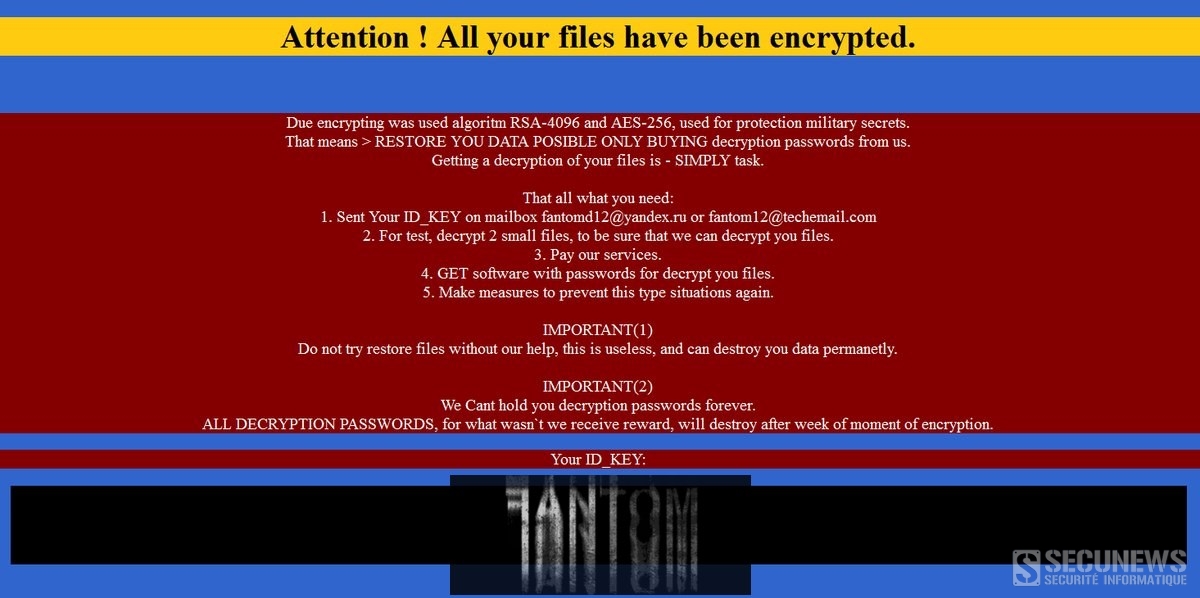

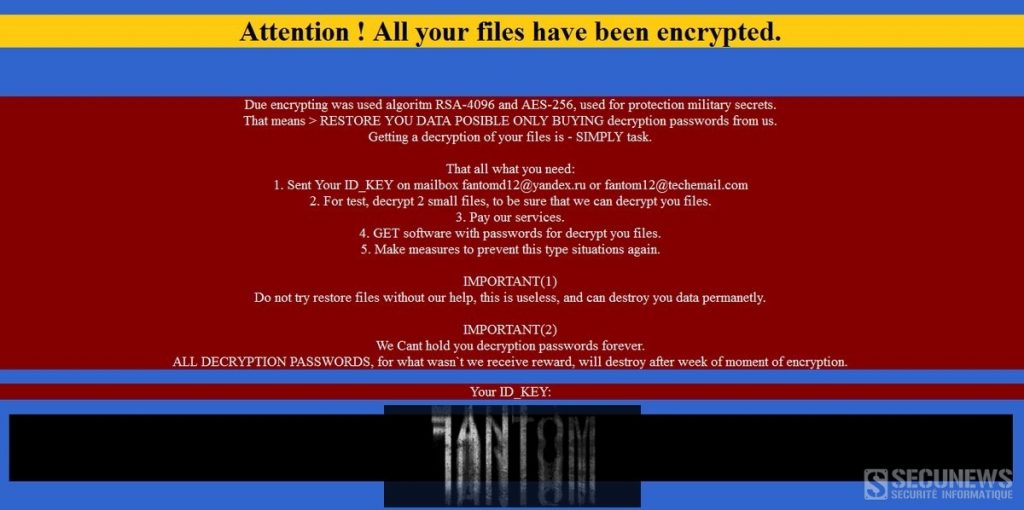

Une fois qu’il a terminé son processus de chiffrement, Fantom efface ses traces (il supprime les exécutables), créer une demande de rançon .html, la copie dans chaque fichier, et remplace le fond d’écran de l’ordinateur par une notification.

L’hacker fournit une adresse mail afin que la victime puisse le contacter, discuter des modalités de paiement, et recevoir des instructions supplémentaires.

Le fait de laisser des informations de contact est typique des hackers russes.

D’autres signes indiquent que les coupables sont de cette nationalité:

L’adresse mail ‘Yandex.ru’ et leur très mauvais anglais.

[quote]Comme l’a signalé le site ‘Bleeping Computer‘ ‘c’est probablement la pire grammaire et la plus mauvaise expression écrite que j’aie jamais vues dans une demande de rançon’.[/quote]

La mauvaise nouvelle est qu’à ce jour, il n’y a pas de façon de déchiffrer des fichiers chiffrés sans payer la rançon (non recommandée).

Par conséquent, la meilleure approche à adopter est celle d’éviter d’en être la victime.

Voici quelques conseils.

secunews.org: Conseille à tous les utilisateurs de s’assurer qu’ils disposent sur leur ordinateur et leur smartphone, d’un antivirus configuré pour se mettre à jour automatiquement et fréquemment, des derniers correctifs de sécurité diffusés,d’un logiciel pare-feu,éviter le plus possible les sites Web inconnus ou peu recommandables et de vous méfiez des mails reçus de provenance inconnue afin d’empêcher que vos PC ou vos appareils mobile ne deviennent un élément d’un réseau de zombie (botnet)