Une vaste cyberattaque par le ransomware ‘WannaCry’ frappe des pays du monde entier

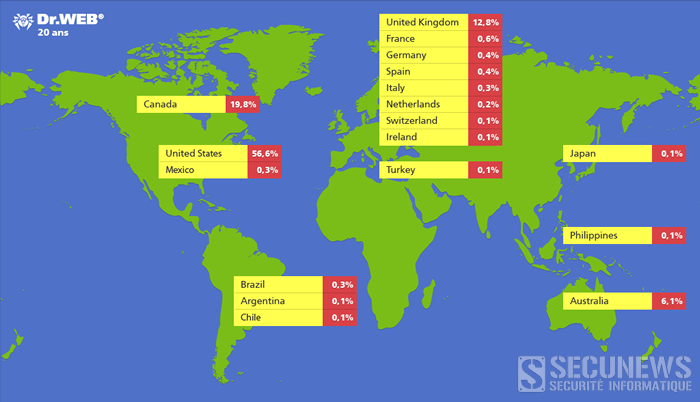

Selon plusieurs spécialistes, la Belgique, la France, l’Allemagne, l’Italie, mais aussi une partie de l’Amérique du Sud, les Etats-Unis ou l’Australie ont également été touchés.

Au moins 74 pays (selon CNN) ont fait état ce vendredi 12 avril 2017 après-midi d’une vaste cyberattaque utilisant un « ransomware » (rançongiciel), un virus qui bloque les ordinateurs jusqu’au versement d’une rançon.

En Europe, des hôpitaux britanniques se sont ainsi retrouvés pour partie paralysés, de même que des entreprises de télécommunications espagnoles et portugaises ou encore les services du renseignement roumains, pour ne citer qu’eux.

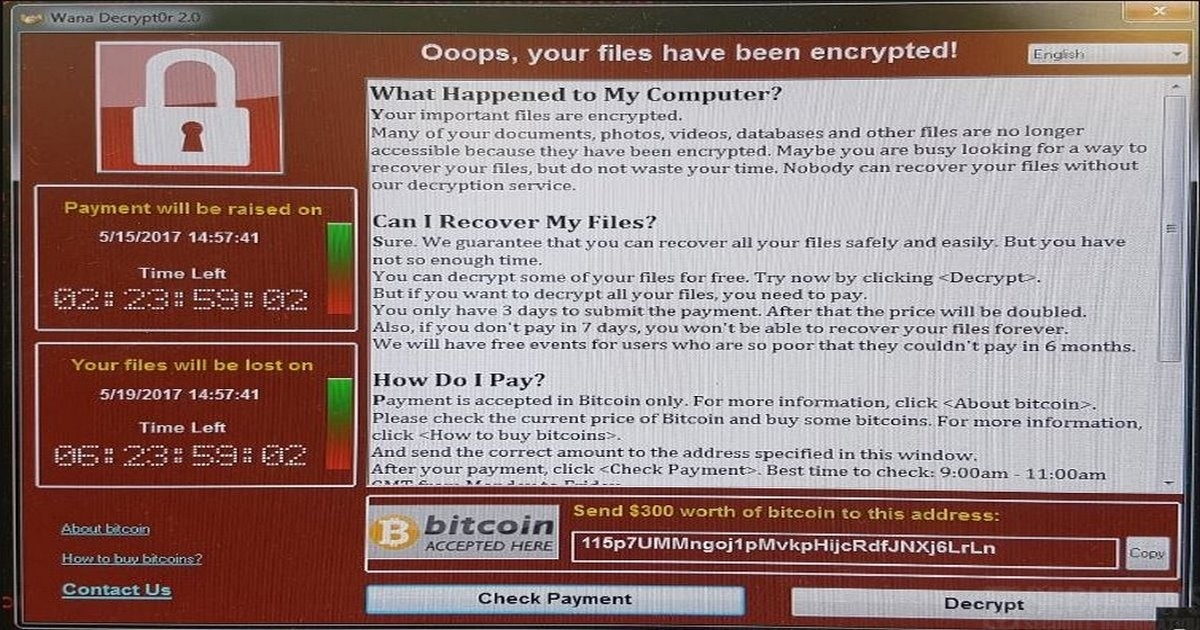

Ce virus baptisé « Wanna Cry », « WannaCry », « Wcry » ou « Wanna Decryptor » (de nombreux alias apparaissent), exige de ses proies, dans le cas du Royaume-Uni, 300 dollars (à régler en bitcoin) en l’échange du déchiffrement des fichiers.

Un journaliste britannique spécialisé a d’ailleurs partagé sur Twitter le message de menace s’affichant sur les ordinateurs touchés.

« Oooups, vos fichiers ont été cryptés », peut-on lire à côté de deux comptes à rebours affichant le temps restant avant la perte définitive des données faute de paiement.

De quoi légitimement suciter un certain stress.

Menacé de la sorte au début de l’année 2016, un hôpital de Los Angeles avait accepté de verser une rançon de 17.000 dollars en monnaie virtuelle.

Une responsabilité de la NSA ?

Mieux vaut donc se méfier des emails aux pièces-jointes douteuses et vérolées ou aux liens étranges renvoyant prétendument vers des sites connus mais en fait faux.

D’autant plus que, en cas d’infection et de paiement de la rançon, rien ne garantit le rétablissement de l’accès aux données piégées. Pour éviter de voir sa machine contaminée, il faut appliquer les mêmes précautions que contre le « phishing » .

D’après les premières constatations des experts, ce logiciel malveillant tire partie d’une faille de sécurité informatique, dont l’existence a été révélée à la mi-avril 2017 par un mystérieux groupe se faisant appeler ‘The Shadow Brokers’, celui-ci avait rendu public une série d’outils de piratage présentés comme faisant partie de l’arsenal de la NSA.

La faille en question a été depuis corrigée par Microsoft, mais les ordinateurs dont le système d’exploitation n’est pas à jour restent vulnérables.

Edward Snowden, le lanceur d’alerte qui avait révélé l’existence des programmes secrets de surveillance du Web de la NSA, a estimé que l’agence américaine avait une importante part de responsabilité dans la diffusion de ce virus.

« S’ils avaient révélé l’existence de cette faille de sécurité lorsqu’ils l’ont découverte, et non lorsqu’ils l’ont perdue, tout cela ne serait pas arrivé », écrit-il sur son compte Twitter.

La NSA, comme d’autres agences de renseignement dans le monde, conserve généralement pour son propre usage les failles de sécurité que ses experts découvrent, ce qui lui permet de mener des piratages offensifs.

Une pratique dénoncée par de nombreux experts en sécurité informatique, qui estiment que ces failles dites ‘zero day’ (qui n’ont encore jamais été découvertes) doivent être corrigées dès leur découverte, car elles sont une source de danger pour tous les utilisateurs.

secunews.org: Conseille à tous les utilisateurs de s’assurer qu’ils disposent sur leur ordinateur et leur smartphone, d’un antivirus configuré pour se mettre à jour automatiquement et fréquemment, des derniers correctifs de sécurité diffusés,d’un logiciel pare-feu,éviter le plus possible les sites Web inconnus ou peu recommandables et de vous méfiez des mails reçus de provenance inconnue afin d’empêcher que vos PC ou vos appareils mobile ne deviennent un élément d’un réseau de zombie (botnet)