TeslaCrypt un ransomware qui cible les fichiers de jeux en ligne

TeslaCrypt est un nouveau ransomware qui cible les joueurs de 40 jeux en ligne dans ce qui semble être une tentative de cibler un public d’utilisateurs informatiques plus jeune.

Le malware a d’abord été détecté par Bleeping Computer, alors que la compagnie spécialisée en sécurité, Bromium, a publié un rapport séparé et complètement indépendant sur la menace, qu’elle qualifie comme une nouvelle variante de Cryptolocker.

Bleeping Computer attribue la découverte de TeslaCrypt à Fabian Wosar d’Emsisoft.

Selon Bleeping Computer, TeslaCrypt cible les fichiers associés aux jeux et aux plateformes telles que:

[quote]– World of Warcraft

– RPG Maker

– League of Legends

– Call of Duty

– Dragon Age

– StarCraft

– MineCraft

– World of Tanks

– Et autres jeux populaires. [/quote]

C’est un changement par rapport aux attaques antérieures qui ciblaient plutôt des documents, des photos, des vidéos et autres fichiers standard stockés sur les ordinateurs des utilisateurs.

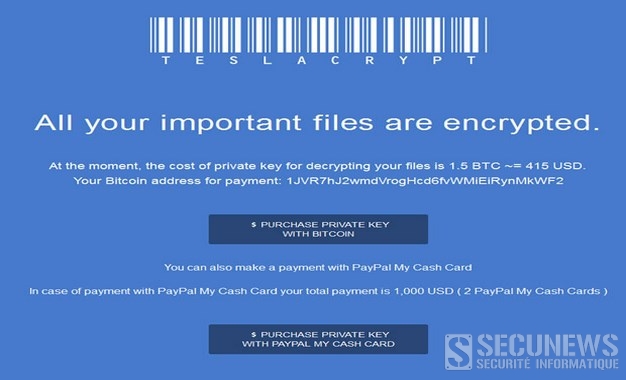

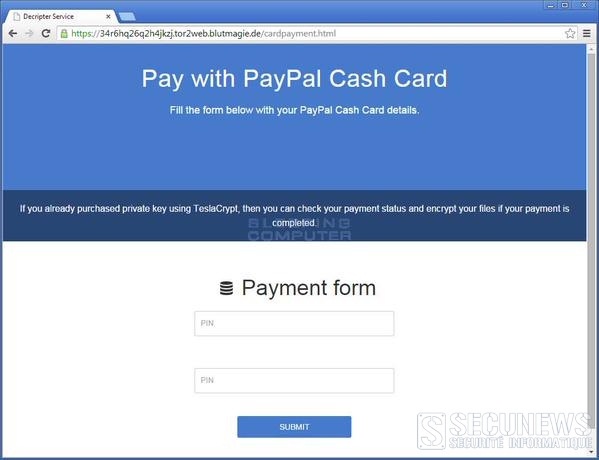

Il déploie un chiffrement AES afin que les gamers ne soient pas capables d’accéder à leurs fichiers de jeux sans la clé de chiffrement, cette clé coûtera à l’utilisateur 500 dollars (environs 455 euros) ’il choisit de payer en Bitcoin et 1.000 dollars (environs 911 euros) s’il choisit de payer via une carte My Cash de PayPal.

Sans surprise, les criminels dissimulent la menace dans le kit exploit Angler (les kits exploit sont des logiciels préconçus pour compromettre des systèmes informatiques), ils viennent remplis d’exploits ciblant les vulnérabilités de sécurité les plus communes et tout comme c’est le cas pour les logiciels légitimes, les pirates peuvent payer des frais de licence afin de pouvoir y accéder.

Les kits d’exploit sont une manière facile pour les criminels de télécharger des malwares sur les machines de leurs victimes. Pendant des années, BlackHole fut le premier kit d’exploit.

Néanmoins, ce kit a été mis de côté après que son auteur ait été arrêté en Russie.

Pendant l’année et demi qui a suivi, Angler est apparu pour combler le vide en intégrant constamment de nouveaux zero-days ainsi que des exploits pour ces vulnérabilités.

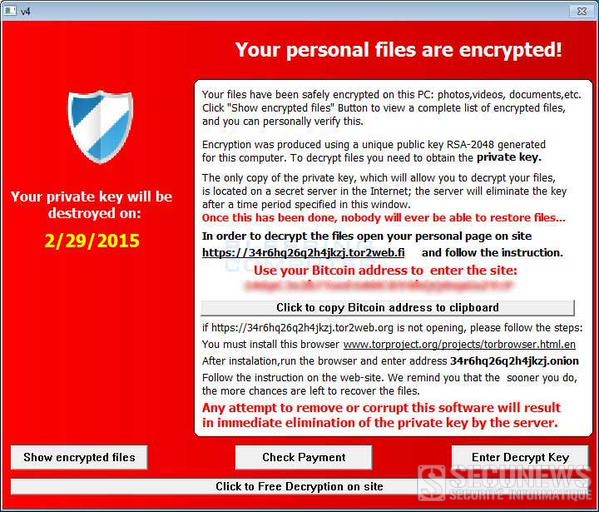

[quote]Après l’infection, le malware change le fond d’écran de l’ordinateur afin d’indiquer à l’utilisateur que ses fichiers ont été chiffrés, le message contient des instructions sur comment et où les utilisateurs doivent se rendre pour acheter la clé privée afin de déchiffrer leurs fichiers.[/quote]

Une partie du processus inclut le téléchargement du navigateur Tor.

Curieusement, il existe un site de services cachés où les utilisateurs infectés peuvent recevoir un support technique de la part des auteurs de malwares qui leur expliqueront comment réaliser un paiement pour ensuite déchiffrer leurs fichiers.

Le message contient également une date limite, après cette date la clé privée de chiffrement sera détruite et les fichiers ne pourront jamais être récupérés.

Le message est très similaire à celui utilisé par le ransomware Cryptolocker et c’est en fait certainement la raison pour laquelle Bromium pense que les deux malwares sont liés.

Comme Bromium le souligne, les similarités techniques entre les deux sont négligeables mais ils pensent quand même que TeslaCrypt rapporte des fonds à CryptoLocker.

Comme toujours, nous vous conseillons de ne pas payer la rançon, la payer serait encourager ce type d’arnaques, la meilleure défense contre cette menace et autres types de ransomware similaires est de réaliser des copies de sauvegarde régulièrement.

Windows offrent une fonctionnalité de restauration qui permet aussi aux utilisateurs de faire revenir leur ordinateur en arrière.

La meilleure option est simplement de sauvegarder tous vos fichiers importants et de les garder sur un disque dur externe plusieurs fois par mois, ainsi vous pourrez tout simplement supprimer les fichiers chiffrés, utiliser un produit antivirus puissant pour supprimer le malware et ensuite récupérer vos fichiers sur votre disque dur externe.

Les individus derrière ces arnaques se tournent de plus en plus vers le business et le marketing.

En d’autres termes, ils deviennent de plus en plus efficaces pour infecter les utilisateurs et les convaincre de payer afin de récupérer leurs fichiers.

Cette réalité existe dans un monde où nous connectons de plus en plus d’objets à Internet, ce qui ne fera qu’exacerber le problème.

Clic pour accéder au communiqué de Bleeping Computer (anglais)

Clic pour accéder au communiqué de Bromium (anglais)

secunews.org: Conseille à tous les utilisateurs de s’assurer qu’ils disposent sur leur ordinateur d’un antivirus configuré pour se mettre à jour automatiquement et fréquemment, des derniers correctifs de sécurité diffusés,d’un logiciel pare-feu,éviter le plus possible les sites Web inconnus ou peu recommandables et de vous méfiez des mails reçus de provenance inconnue afin d’empêcher que vos PC ou vos appareils mobile ne deviennent un élément d’un réseau de zombie (botnet)