Les malwares les plus marquants de l’année 2014

À l’origine de toute cyber-attaque se trouve un code malveillant conçu pour causer autant de dommages que possible, dérober des identités, récupérer des données financières, accéder à des secrets industriels, etc…

Ces malwares ont particulièrement marqué l’année 2014:

[quote]

– CRYPTOLOCKER

– KOLER

– KELIHOS

– GAMEOVER ZEUS

– WIRELURKER

– PUSHDO

– DYRE

– BlackPOS

– ROVNIX[/quote]

– CRYPTOLOCKER, dans le rôle du « voleur »:

Description:

Cheval de Troie de type ransomware prolifique chiffrant les fichiers des ordinateurs et demandant aux utilisateurs de verser une rançon pour les déchiffrer.

Méthode de diffusion:

Délivré via des messages de spam contenant des pièces jointes malveillantes.

Fonctionnement:

Si les utilisateurs ouvrent la pièce jointe, le fichier malveillant .exe est téléchargé et exécuté.

Lorsque CryptoLocker accède à un ordinateur, il se connecte à des domaines générés de façon aléatoire afin de télécharger une clé publique RSA 2048 bits utilisée pour chiffrer les fichiers de l’ordinateur.

La clé publique RSA peut uniquement être déchiffrée avec sa clé privée correspondante, qui est cachée afin de rendre le déchiffrement quasiment impossible.

Les victimes:

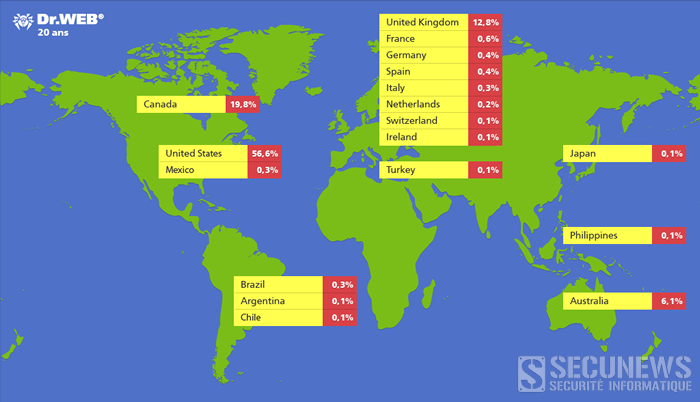

Plus de 500.000 utilisateurs, pour la plupart aux États-Unis, au Royaume-Uni et au Canada.

CONSEIL:

Mettez régulièrement à jour votre système d’exploitation et vos logiciels de sécurité.

– KOLER, dans le rôle du « policier »:

Description:

Cheval de Troie de type ransomware pour Android demandant de l’argent aux utilisateurs d’appareils mobiles en échange du déchiffrage de leurs données.

Méthode de diffusion:

Il se fait passer pour un lecteur vidéo offrant un accès premium à du contenu pornographique et se télécharge automatiquement lorsque l’utilisateur navigue sur Internet.

Fonctionnement:

Après l’infection de l’appareil par le cheval de Troie, il empêche les utilisateurs d’accéder aux écrans d’accueil et affiche un faux message prétendant provenir de la police nationale.

Il affirme que l’utilisateur a été surpris en train d’accéder à des sites Web pédophiles et exige un paiement pour éviter les poursuites judiciaires.

Les victime:

Des européens principalement.

CONSEIL:

Installez une solution de sécurité mobile afin de protéger vos appareils mobiles contre le piratage, les malwares et les accès non autorisés.

– KELIHOS, dans le rôle de « l’espion »:

Description:

Cheval de Troie capable de miner des données sensibles du navigateur Web, du trafic Internet, des portefeuilles de Bitcoins et d’envoyer des e-mails de spam.

Méthode de diffusion:

Messages de spam envoyés à ceux qui n’ « apprécient » pas les mesures économiques et politiques prises à l’encontre de la Russie, prétendant proposer une application pour attaquer les organismes gouvernementaux responsables de ces sanctions.

Fonctionnement:

Après avoir cliqué sur les liens ou les pièces jointes malveillantes, les victimes téléchargent un fichier exécutable qui installe le cheval de Troie.

Celui-ci communique ensuite avec le centre de commande et de contrôle (C&C) en échangeant des messages chiffrés via HTTP pour récupérer d’autres instructions.

Les victimes:

Ukraine, Russie, Taïwan, Japon, Inde.

CONSEIL:

N’installez pas d’applications provenant de tiers suspects.

– GAMEOVER ZEUS dans le rôle du « père »:

Description:

GameOver Zeus est une variante peer-to-peer (P2P) de la famille de malwares Zeus dérobant des identifiants bancaires.

Méthode de diffusion:

Il se diffuse généralement via des e-mails de phishing se faisant passer pour des factures.

Fonctionnement:

Lorsque les utilisateurs se rendent sur un site Web bancaire à partir d’un ordinateur infecté, GameOver Zeus intercepte leur session en ligne à l’aide de la technique du Man-in-the-Browser (MiTB).

Il peut échapper à l’authentification à deux facteurs et afficher des messages de sécurité mensongers afin d’obtenir des informations pour une autorisation de transaction, dès que les pirates obtiennent ces informations, ils sont en mesure de modifier les transactions bancaires des utilisateurs et de leur dérober de l’argent.

Les victimes:

On estime qu’il a infecté entre 500.000 et 1.000.000 de PC aux États-Unis, en Inde, à Singapour, au Japon, en Allemagne, en Ukraine, en Biélorussie et de nombreux autres pays.

Infos supplémentaire:

Il a été utilisé comme plate-forme de distribution de CryptoLocker.

CONSEIL:

Ne répondez pas aux e-mails non sollicités, les banques et autres organismes de confiance ne demandent pas de données financières, ni de mot de passe par e-mail.

– WIRELURKER, dans le rôle du « corrompu »:

Description:

Il s’agit d’une famille de malwares complexes ciblant les applications iOS et OS X afin de dérober des informations personnelles d’utilisateurs.

Méthode de diffusion:

Il est distribué via des applications OS X repackagées transmettant des malwares.

Fonctionnement:

WireLurker surveille tout appareil iOS connecté via USB à un ordinateur infecté fonctionnant sous OS X et installe des applications tierces téléchargées ou génère automatiquement des applications malveillantes sur l’appareil Apple, que celui-ci soit ou non jailbreaké.

Les victimes:

Plusieurs centaines de milliers de personnes, principalement en Chine.

CONSEIL:

Utilisez une solution de sécurité pour Mac OS X et maintenez ses signatures à jour.

– PUSHDO, dans le rôle de « l’ami de ZEUS »:

Description:

Le cheval de Troie polyvalent Pushdo utilise des clés privées et publiques pour protéger la communication entre les bots et le centre de commande et de contrôle (C&C).

Méthode de diffusion:

Le cheval de Troie Pushdo a été utilisé pour distribuer des souches de malwares secondaires comme Zeus et SpyEye ainsi que du spam.

Fonctionnement:

Une fois les machines infectées par Pushdo, le botnet est utilisé pour envoyer des e-mails malveillants contenant des liens vers des sites Web qui infectent les utilisateurs par des chevaux de Troie bancaires, tels que Zeus, Torpig et Bugat.

Les messages sont parfois conçus pour ressembler à de véritables relevés bancaires ou contiennent une pièce jointe présentée comme étant une confirmation de commande.

Les victimes:

Plus de 180.000 adresses IP uniques de France, d’Inde, d’Indonésie, de Turquie, du Royaume-Uni et des États-Unis.

CONSEIL:

Les entreprises doivent également maintenir les niveaux de correctif et utiliser des anti-malwares fiables sur tous les systèmes.

– DYRE, dans le rôle du « banquier »:

Description:

Cheval de Troie bancaire ciblant les banques mondiales afin de dérober des informations confidentielles, identifiants utilisateurs et données financières.

Méthode de diffusion:

Il se répand via des campagnes de spam et de phishing.

Un e-mail malveillant, envoyé à des employés de banque, contient des pièces jointes en formats ZIP, PPT ou PDF ou des liens malveillants redirigeant vers des serveurs corrompus.

Ces fichiers déposent Dyre, également appelé Dyreza, sur la machine cible qui se connecte à une liste de domaines pour installer l’exécutable malveillant.

Fonctionnement:

Il effectue des attaques ‘man in the middle’ afin d’intercepter la communication non chiffrée et capturer des informations de connexion, les données sont envoyées aux serveurs contrôlés par des hackers.

Les victimes:

Plusieurs banques suisses, SalesForce.com.

CONSEIL:

Ne cliquez pas sur les liens d’e-mails provenant d’adresses inconnues.

La plupart des arnaques en ligne se diffusent de cette façon.

– BlackPOS, dans le rôle du « vendeur »:

Description:

Il s’agit d’un malware visant les terminaux de paiement (Point Of sales) et ciblant les données des cartes bancaires utilisées avec ces terminaux (fonctionnant principalement sous Windows).

Méthode de diffusion:

Il se fait passer pour un éditeur antivirus connu afin d’éviter d’être détecté par les systèmes des terminaux de paiement.

Fonctionnement:

Il utilise le ‘RAM scraping’ pour obtenir des données de cartes bancaires dans la mémoire du terminal de paiement infecté, il transmet les données recueillies vers un serveur compromis avant de les uploader vers un FTP.

Les Victimes:

Il a ciblé les clients des grandes banques américaines (Chase, Capital One, Citibank, Union Bank of California et Nordstrom FSB Debit).

Infos supplémentaire:

– Il est conçu pour contourner les logiciels pare-feu.

– Il fait une taille de seulement 207 kilo-octets.

– Le kit crimeware coûte entre 1800 et 2300 dollars.

CONSEIL:

Les entreprises et grandes organisations devraient mettre en place une solution de sécurité multiniveau pour assurer la protection de leur réseau contre les vulnérabilités des systèmes et applications.

– ROVNIX, dans le rôle du « patriote »:

Description:

Cheval de Troie dérobant des données financières.

Méthode de diffusion:

Via des e-mails infectés ou des documents Word.

Rovnix peut afficher des publicités pay-per-click, produire un faux écran bleu de la mort (BSOD), afficher des sites installant des scarewares ou des campagnes malveillantes offrant du support technique.

Fonctionnement:

Une fois activé, Rovnix génère des fichiers masqués et peut modifier les entrées du registre Windows sans y être autorisé, désactiver la protection du pare-feu et télécharger d’autres chevaux de Troie, vers et keyloggers sur les systèmes.

Les victimes:

Plus de 130.000 victimes en France, en Belgique, au Royaume-Uni ainsi qu’aux Pays-Bas, en Allemagne et en Espagne.

Infos supplémentaire:

Rovnix génère de nouveaux domaines C&C basés sur des mots présents dans la déclaration d’indépendance des États-Unis.

CONSEIL:

Sauvegardez régulièrement vos données importantes et conservez-les sur un support non connecté.

secunews.org: Conseille à tous les utilisateurs de s’assurer qu’ils disposent sur leur ordinateur d’un antivirus configuré pour se mettre à jour automatiquement et fréquemment, des derniers correctifs de sécurité diffusés,d’un logiciel pare-feu,éviter le plus possible les sites Web inconnus ou peu recommandables et de vous méfiez des mails reçus de provenance inconnue afin d’empêcher que vos PC ou vos appareils mobile ne deviennent un élément d’un réseau de zombie (botnet)

Ne cliquez pas sur tout et n’importe quoi, pensez-y deux fois avant de partager un lien, cela rendra le travail des arnaqueurs bien plus difficile à exercer.